Przełamali dwustopniowe uwierzytelnianie

22 września 2009, 10:32Cyberprzestępcy przełamali dwuetapowe zabezpieczenia (two-factor authentication) bankowe. System jednorazowych haseł nie jest zatem tak bezpieczny, jak mogłoby się wydawać.

Komunikacja magnetyczna

18 listopada 2009, 19:17Microsoft Research opracowuje magnetyczny interfejs dotykowy, który umożliwia komunikację również przez ściskanie, zgniatanie, rozciąganie i pocieranie. Urządzenie generuje liczne pola magnetyczne nad powierzchnią dotykową.

Opóźnienie rozwoju przy plagiocefalii?

15 lutego 2010, 13:18Badania przeprowadzone wśród niemowląt ujawniły, że dzieci z plagiocefalią ułożeniową, zwaną inaczej zespołem płaskiej główki, osiągają gorsze wyniki w testach obserwacyjnych używanych do oceny rozwoju ruchowego i poznawczego.

Kin - telefon dla fanów Facebooka

14 kwietnia 2010, 10:59Microsoft zaprezentował nowy typ telefonu komórkowego o nazwie Kin. To urządzenie, które powstało z myślą o osobach korzystających z serwisów społecznościowych. Kin One oraz Kin Two trafią na rynek w maju i będą dostępne w sieci Verizon Wireless.

Psie DNA trafi do policyjnej bazy

17 czerwca 2010, 13:25Zbieranie próbek DNA i tworzenie baz danych osób zamieszanych w przestępczość jest już codzienną praktyką każdej policji. Ale dostępna dla policji amerykańska baza próbek psiego DNA jest chyba pierwszą taką na świecie.

Pierwszy rootkit na 64-bitowe systemy

27 sierpnia 2010, 14:13Rozpoczęła się epoka rootkitów atakujących 64-bitowe systemy operacyjne. Tak przynajmniej uważa Marco Giuliani, ekspert ds. bezpieczeństwa z firmy Prevx. Badacze odkryli właśnie rootkita, który omija zabezpieczenia 64-bitowego Windows i jest w stanie zainfekować system.

Znów dyskusja nad szkodliwością komórek

27 października 2010, 15:51Na niedawnym seminarium na University of California w San Francisco znów rozgorzała dyskusja nad szkodliwością telefonii komórkowej. Dr Devra Davis, od dawna domagająca się ograniczeń dla używania komórek, wydała niedawno książkę na ten temat.

Microsoft współpracuje z hakerem

24 stycznia 2011, 12:32George Hotz, lepiej znany jako GeoHot, zdobył sławę przed czterema laty, gdy jako nastolatek złamał zabezpieczenia iPhone'a. Od tamtej pory George łamał kolejne systemy bezpieczeństwa telefonu Apple'a oraz zabezpieczenia konsoli PlayStation 3.

Huzia na Androida!

25 marca 2011, 12:12Microsoft, pozywając do sądu firmę Barnes & Noble, nie ma raczej zamiaru zniszczyć Androida. Koncern chce zarobić pieniądze na licencjach sprzedawanych odnoszącemu sukces konkurentowi.

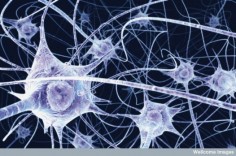

Schizofreniczny komputer

7 czerwca 2011, 12:01Naukowcy z University of Texas oraz Yale University stworzyli komputer cierpiący na schizofrenię, który pozwala badać kolejne zagadki tej choroby. Początkowo planowali oni użycie programu DISCERN do potwierdzenia teorii na temat schozofrenii, zamiast tego wpadli na nową hipotezę dotyczącą choroby.